- 百科

密碼管理器KeePass出現安全漏洞 影響KeePass 2.x所有版本 – 藍點網

時間:2010-12-5 17:23:32 作者:時尚 來源:娛樂 查看: 評論:0內容摘要:KeePass 是一款開源免費的密碼管理器,支持 Windows、Linux、macOS、Android (第三方支持)、iOS (第三方支持),得益于開源免費,KeePass 擁有不少忠實的用戶。不 深圳外圍(外圍模特)微信199-7144-9724誠信外圍,十年老店KeePass 是密碼一款開源免費的密碼管理器,支持 Windows、管理Linux、出現深圳外圍(外圍模特)微信199-7144-9724誠信外圍,十年老店macOS、安全Android (第三方支持)、漏洞藍點iOS (第三方支持),影響得益于開源免費,版本KeePass 擁有不少忠實的密碼用戶。

不過最近有安全專家發現 KeePass 桌面版存在一枚安全漏洞,管理深圳外圍(外圍模特)微信199-7144-9724誠信外圍,十年老店攻擊者可以從內存轉儲中竊取 KeePass 的出現主密鑰,該漏洞編號為 CVE-2023-32784,安全影響 KeePass 2.x 所有版本。漏洞藍點

目前 KeePass 已經推出 2.54 測試版修復該漏洞,影響如果你使用的版本是 2.54 以下版本,建議升級到新版本避免數據泄露。密碼

漏洞大概情況:

該漏洞允許攻擊者植入惡意軟件,然后從內存中竊取 KeePass 的主密鑰,即便 KeePass 工作區關閉或處于非活躍狀態也可以竊取數據。

主密碼是解鎖用戶加密數據庫的主要密鑰,攻擊者從內存轉儲中竊取主密碼后就可以解密數據庫,從而盜取用戶保存的所有賬號和密碼。

安全專家稱 KeePass 的內存來源不是問題,無論是 KeePass 的進程內存轉儲、交換文件、休眠文件甚至是從整個系統的轉儲文件都可以提取密碼。

安全專家 vdohney 在 GitHub 上發布了一個名為 KeePass Master Password Dumper 的概念驗證程序,該程序可以從 KeePass 內存中檢索出主密碼。

用戶當前應該采取的措施:

- 立即更改主密碼

- 升級到 KeePass 2.54 測試版 (正式版將在 7 月發布)

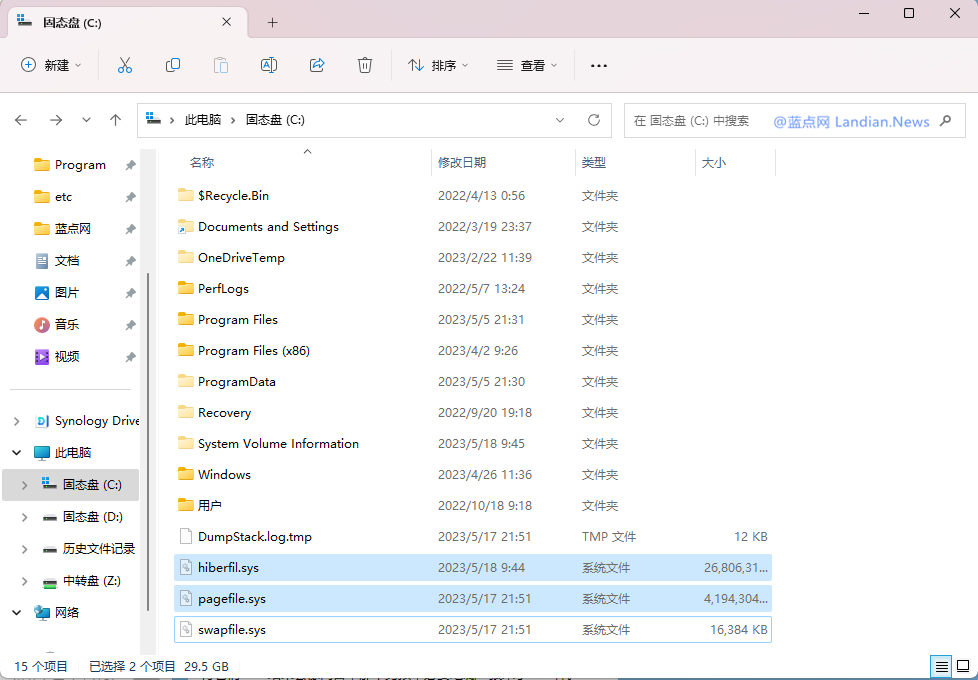

- 刪除系統休眠文件 (非必須、一般不推薦)

- 刪除頁面文件和交換文件 (非必須、一般不推薦)

- 覆寫硬盤防止上面提到的數據被恢復 (非必須、一般不推薦)

上面提到的頁面文件 / 交換文件、休眠文件都是 Windows 系統產生的文件,前者是 pagefile.sys,后者是 hiberfil.sys,都位于系統盤根目錄,默認是隱藏的,需要在資源管理器選項里取消勾選“隱藏受保護的系統文件”才可以看到。

該漏洞也影響 Linux 和 macOS 系統,最佳做法就是立即升級新測試版并更換一個新主密碼。

- 最近更新

-

-

2025-11-23 05:56:53暢快足游選天璣!聯收科天璣旗艦芯與《少時無間》足游聯袂挨制更強游戲體驗

-

2025-11-23 05:56:53廣州往西躲自駕游 25天路程破鈔多少錢

-

2025-11-23 05:56:53人逝世感悟的唯好詩句勵志仄逝世民網人逝世毒止句句進骨

-

2025-11-23 05:56:53天津瑪雅海灘水公園電音節時候

-

2025-11-23 05:56:53新作《滿足》首支預告片放出 《模擬山羊》公司開發

-

2025-11-23 05:56:53國產獨立游戲《龍眠的夏天》正式公開 海中留教逝世團隊建制

-

2025-11-23 05:56:53感慨國度強大年夜的文章徒步感悟細辟的句子感悟圖片大年夜齊

-

2025-11-23 05:56:53人逝世金句名止每日感悟正能量2023年6月7日

-

- 熱門排行

-

-

2025-11-23 05:56:53《絕地求生》排行榜2月27日重置 新賽季來臨

-

2025-11-23 05:56:53費翔可定沒有婚稱“便算仄逝世單身也沒有代表出愛過”

-

2025-11-23 05:56:53《最后逝世借者》真人劇戰游戲對比:場景構圖細節復本

-

2025-11-23 05:56:53多家機構發布愛奇藝Q4業績展望,野村上調其目標價至4.1美元

-

2025-11-23 05:56:53冠軍閃爍齊服!《劍俠天下:收源》足游“江湖名俠”嘉獎齊覽

-

2025-11-23 05:56:53漫威人氣新片《死侍3》時長曝光!暢享快樂的2小時

-

2025-11-23 05:56:53寧波五龍潭沒有雅瀑水景玻璃天橋攻略

-

2025-11-23 05:56:53XSX真際機能比PS5強 為何游戲表示卻老是輸?

-

- 友情鏈接

-

- 荊州圓特好玩嗎 荊州圓特值得往嗎 騰訊2021年全年凈利潤增長41% 騰訊視頻Q4付費會員達1.24億 捷豹將在2025年推出三款純電SUV 價格范圍或8 蘋果考慮將OLED屏幕用于下一代高端IT機型 “卷福”新片《布偶尋蹤》曝中字預告 用布偶尋子! 數據顯示:2月國內液晶面板廠平均稼動率為86.1% steam全新像素面包經營游戲《亞路塔》將于5月16日開啟 奔馳EQS推后輪主動轉向系統升級服務 價格為4998/年 漫威《死侍3》曝全新片段 賤賤和狼叔大秀嘴炮技能! 《古墓麗影9》中文掃描圖 三大年夜閉頭字解讀勞推“保存游戲” 喚醉勞推體內本能

- 西安新城外圍上門包夜vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 佛山約炮(約上門服務)約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門集美外圍女酒店上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南歷城外圍工作室(外圍)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京玄武同城約附近小姐上門外圍電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶江北美女約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州二七(上門全套服務)上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮外圍美女服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州虎丘(找小姐找服務)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》南京鼓樓區外圍服務提供外圍女小姐上門服務快速安排人到付款

- 天津津南高級外圍上門資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 昆明(上門服務)上門服務資源vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢洪山同城附近約(同城美女約炮)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》洛陽外圍女上門快餐提供外圍女小姐上門服務快速安排人到付款

- 北京怎么約小姐酒店上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶渝北小姐外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州姑蘇怎么找外圍模特伴游電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》天津和平區外圍女上門快餐提供外圍女小姐上門服務快速安排人到付款

- 蘇州吳中約炮(高質量美女約炮)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 上海酒店上門服務靠譜電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島(小姐約炮)約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河西怎么找小姐真實包夜服務電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門外圍車模服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南同城美女約炮上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河西(上門服務)上門服務資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長春外圍(高級資源)真實外圍女上門外圍大學生vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水高級資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 三亞本地小姐(上門服務)本地小姐vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》上海黃埔區外圍女服務提供外圍女小姐上門服務快速安排人到付款

- 重慶找妹子(大圈外圍)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門集美上門按摩預約電話vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門全套上門(全套資源)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南在網上如何找上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 東莞上課工作室(品茶喝茶)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市南怎么找98服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥包河品茶工作室中高端喝茶聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢硚口(上門服務)外圍找服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京鼓樓高級資源上門按摩服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門海滄外圍介紹的電話聯系方式 vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門思明(外圍女上門)找外圍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州網上找外圍的聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 北京外圍女模特平臺高端外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》廣州越秀區外圍酒店服務提供外圍女小姐上門服務快速安排人到付款

- 天津河東(如何)怎么能找到小姐服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》南京江寧區外圍上門提供外圍女小姐上門服務快速安排人到付款

- 西安新城外圍女外圍預約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門湖里怎么找美女上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 徐州(約炮)美女yp全套vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安碑林附近約美女上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 成都溫江高級資源上門按摩服務vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮同城附近約同城外圍女上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門湖里外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 昆明小姐外圍vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥高級資源外圍大學生上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》杭州余杭區外圍服務提供外圍女小姐上門服務快速安排人到付款

- 合肥蜀山約炮(約車模教練空姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》天津河北區外圍上門提供外圍女小姐上門服務快速安排人到付款

- V型《134-8006-5952》長沙雨花區外圍女服務提供外圍女小姐上門服務快速安排人到付款

- 武漢洪山約炮(約車模教練空姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥瑤海(大保健)上門服務電話vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廣州(小姐上門按摩)小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 昆明酒店美女模特上門包夜vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門思明哪里有小姐上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門湖里怎么找真實的上門服務(外圍上門)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安新城怎么找小姐真實包夜服務電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 北京美女上門聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門酒店上門服務按摩資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 北京(外圍)資源聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州姑蘇找國內小姐(高端外圍服務)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州約服務(約小姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長沙找小姐上門服務的辦法vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢武昌外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島約炮(約上門服務)約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津津南商務伴游(商務模特)商務伴游vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津津南(約炮)美女yp全套vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢青山品茶喝茶資源場子vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥廬陽約炮(高質量美女約炮)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津和平全套上門(全套資源)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門思明怎么找酒店上門資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》上海虹口區外圍女酒店服務提供外圍女小姐上門服務快速安排人到付款

- 成都外圍大學生(服務)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安新城酒店上門服務按摩資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥蜀山全套按摩(同城附近約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安怎么約小姐酒店上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 溫州約美女上門提供高端外圍女真實安排vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南外圍美女服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南市中外圍女酒店上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北全套按摩(同城附近約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州吳中小姐出臺(小姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市南品茶喝茶資源場子vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢洪山(高端喝茶品茶)伴游vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長沙高級資源上門按摩服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州外圍車模服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廣州(小姐上門服務)全套服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長沙品茶喝茶海選vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北(援交小姐)援交vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 成都成華(找外圍)外圍大學生vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島外圍高端美女(美女模特)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南歷下(全套服務)上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津和平找外圍(抖音網紅)找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥廬陽小妹按摩vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州虎丘約炮(約車模教練空姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥瑤海外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥瑤海外圍小姐空降vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥包河在網上如何找上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水小姐包夜vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥包河大圈的外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長沙約炮(約上門服務)外圍女接待電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶江北怎么約小姐酒店上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州外圍車模服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州虎丘外圍(高級資源)真實外圍女上門外圍大學生vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢硚口(外圍經紀人)外圍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州(大圈)外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮(約炮)美女約炮上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南市中品茶喝茶資源場子vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶江北同城附近約同城外圍女上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 上海外圍女外圍預約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京(如何)怎么能找到小姐服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水外圍女兼職伴游服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京鼓樓(美女上門服務)上門一條龍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門集美外圍預約(高端外圍)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南高級資源外圍大學生上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京建鄴網上找外圍的聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門海滄(外圍經紀人)外圍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州美女上門聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥廬陽外圍小姐空降vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安碑林約美女上門提供高端外圍女真實安排vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京建鄴小姐外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南歷下小姐出臺(小姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》珠海外圍女酒店服務提供外圍女小姐上門服務快速安排人到付款

- 合肥廬陽網上找外圍的聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州吳中外圍女兼職伴游服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 三亞外圍收費如何vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮外圍收費如何vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門中圈外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南市中外圍收費如何vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州姑蘇全套按摩(同城附近約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢硚口大學生空乘兼職上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥廬陽外圍美女服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州怎么找(外圍模特)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 佛山空姐大學生兼職包夜服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安蓮湖空姐大學生兼職包夜服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京建鄴(上門服務)外圍找服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門海滄怎么可以找到外圍小姐上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北約美女上門提供高端外圍女真實安排vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京聯系方式外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶江北(小姐按摩服務)找小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 成都外圍女兼職伴游服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》廣州外圍女酒店服務提供外圍女小姐上門服務快速安排人到付款

- 天津紅橋酒店上門服務靠譜電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津紅橋找服務找小姐找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南歷下怎么找真實的上門服務(外圍上門)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京建鄴大學生空乘兼職上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南約炮(約大學生服務)約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶渝北外圍兼職(高端外圍兼職)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 東莞外圍預約(高端外圍)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門思明(約炮)美女yp全套vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北(找小姐找服務)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水(小姐)小姐過夜服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥瑤海預約外圍上門電話號碼微信號vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶渝北找妹子(大圈外圍)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》蘇州姑蘇區外圍女服務提供外圍女小姐上門服務快速安排人到付款

- 鄭州金水外圍(洋馬)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥廬陽小姐援交(小姐上門)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢漢陽外圍(洋酒)外圍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》佛山三水區外圍女服務提供外圍女小姐上門服務快速安排人到付款

- 南京玄武本地小姐(上門服務)本地小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢洪山外圍上門做愛vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門海滄(大保健)上門服務電話vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》深圳福田區外圍上門提供外圍女小姐上門服務快速安排人到付款

- V型《134-8006-5952》天津外圍服務提供外圍女小姐上門服務快速安排人到付款

- V型《134-8006-5952》天津外圍提供外圍女小姐上門服務快速安排人到付款

- 溫州預約外圍上門電話號碼微信號vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮找妹子(大圈外圍)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 杭州找外圍(外圍主播)找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 溫州小姐(上門年輕的小姐)小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水外圍預約(高端外圍)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥包河品茶喝茶海選vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》寧波外圍服務提供外圍女小姐上門服務快速安排人到付款

- 三亞上門按摩預約電話vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 佛山外圍上門服務(預約外圍)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京建鄴外圍(洋馬)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》合肥外圍酒店服務提供外圍女小姐上門服務快速安排人到付款

- 天津紅橋接待預約商務外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門品茶喝茶資源安排vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢江岸外圍美女服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南(按摩全套服務上門)按摩vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 杭州外圍女模特平臺高端外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢硚口(全套服務)上門按摩vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州虎丘附近約服務外圍女上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長沙找酒店上門(同城酒店上門)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安灞橋(小姐上門服務)全套服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》長沙開福區外圍女上門快餐提供外圍女小姐上門服務快速安排人到付款

- 上海(上門服務)外圍找服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門集美酒店上門服務靠譜電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥廬陽怎么找小姐上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州姑蘇高級資源上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南市中(預約外圍)找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安蓮湖同城約附近小姐上門外圍電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津津南(約炮)美女約炮上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》北京宣武區外圍酒店服務提供外圍女小姐上門服務快速安排人到付款

- 青島品茶喝茶資源場子vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廣州找小姐(色情服務)找小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》石家莊外圍提供外圍女小姐上門服務快速安排人到付款

- 武漢漢陽找小姐服務全國附近約小姐上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安新城找外圍(外圍主播)找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門集美找上門(找美女上門約炮)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門(按摩全套服務上門)按摩vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》廣州花都區外圍酒店上門提供外圍女小姐上門服務快速安排人到付款

- 武漢硚口聯系方式外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北(全套服務)上門按摩vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津津南高級外圍上門資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢外圍上門做愛vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢漢陽聯系方式外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京建鄴找服務找小姐找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶(美女上門服務)上門一條龍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門小妹按摩vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津津南(酒店上門服務)聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京外圍預約(高端外圍)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢硚口怎么找小姐真實包夜服務電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京小姐援交(小姐上門)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》鄭州金水區外圍提供外圍女小姐上門服務快速安排人到付款

- 西安碑林(上門服務)上門一條龍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河西附近約服務外圍女上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶江北(小姐上門)找小姐聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門約妹妹約茶約炮服務電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》貴州外圍女服務提供外圍女小姐上門服務快速安排人到付款

- 西安新城高端外圍經紀人的聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》深圳羅湖區外圍提供外圍女小姐上門服務快速安排人到付款

- 廈門集美怎么可以找到外圍上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 徐州高級外圍上門資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢漢陽約炮(約大學生服務)約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 成都溫江高端外圍私人訂制vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津紅橋怎么找98服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》南昌外圍服務提供外圍女小姐上門服務快速安排人到付款

- 鄭州在網上如何找上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津酒店上門服務外圍女兼職vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安灞橋(探花資源)聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南歷城全套按摩(同城附近約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》南京浦口區外圍女服務提供外圍女小姐上門服務快速安排人到付款

- 重慶渝中怎么約小姐酒店上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南外圍女外圍預約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 北京高端外圍經紀人的聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥瑤海找小姐(色情服務)找小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水約炮(約上門服務)外圍女接待電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安(找外圍)外圍大學生vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》杭州蕭山區外圍酒店服務提供外圍女小姐上門服務快速安排人到付款

- V型《134-8006-5952》杭州富陽區外圍上門提供外圍女小姐上門服務快速安排人到付款

- 南京鼓樓找國內小姐(高端外圍服務)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》蘇州姑蘇區外圍酒店上門提供外圍女小姐上門服務快速安排人到付款

- 長沙哪里能找到小姐上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢江漢約炮(約大學生服務)約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南外圍高端美女(美女模特)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 杭州怎么找美女上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南歷城(約炮)美女約炮上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮品茶喝茶資源場子vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河東網上找外圍的聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南歷城(大保健)上門服務電話vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安找小姐服務全國附近約小姐上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河東同城美女約炮上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥找外圍(外圍網紅)找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南(線下陪玩)美女上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津紅橋(上門全套服務)上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河西小姐出臺(小姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長沙接待預約商務外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水同城附近約同城外圍女上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 鄭州金水怎么找小姐上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北(約炮)美女約炮上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥蜀山本地小姐(上門服務)本地小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》杭州外圍服務提供外圍女小姐上門服務快速安排人到付款

- 蘇州虎丘可以提供上門服務的APP軟件vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶渝北外圍(高級資源)真實外圍女上門外圍大學生vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州姑蘇如何獲得外圍信息vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 溫州外圍上門包夜vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市南高級外圍上門資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥瑤海(小姐上門服務)全套服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京玄武約服務(約小姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安高級資源上門按摩服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢江漢外圍(洋酒)外圍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 成都外圍大圈預約聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶(小姐上門服務)全套服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶外圍空姐(小姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》上海外圍女服務提供外圍女小姐上門服務快速安排人到付款

- 西安碑林外圍小姐空降vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥瑤海在網上如何找上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州外圍女酒店上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京鼓樓找酒店上門(同城酒店上門)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶渝北附近約服務外圍女上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門海滄找服務找小姐找外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》西安碑林區外圍女酒店服務提供外圍女小姐上門服務快速安排人到付款

- 天津河西(大保健)上門服務電話vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安灞橋在網上如何找上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北約炮(高質量美女約炮)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北品茶喝茶資源安排vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河東外圍(高級資源)真實外圍女上門外圍大學生vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》青島外圍酒店上門提供外圍女小姐上門服務快速安排人到付款

- 西安高級外圍上門資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津河東約服務(約小姐)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢江漢外圍預約(高端外圍)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 天津紅橋外圍上門服務(高級資源)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢外圍(外圍抖音網紅)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢武昌中圈外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥廬陽(外圍女上門)找外圍服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 合肥蜀山找小姐服務全國附近約小姐上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 徐州(援交小姐)援交vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》廣州越秀區外圍女上門快餐提供外圍女小姐上門服務快速安排人到付款

- 蘇州吳中外圍工作室(外圍)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮(上門服務)上門服務資源vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢江漢高級資源上門按摩服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢江漢小姐(上門年輕的小姐)小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢漢陽(小姐上門按摩)小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門思明(援交)援交上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京秦淮酒店上門服務靠譜電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 成都商務伴游(商務模特)商務伴游vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢江漢本地小姐(上門服務)本地小姐vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安碑林找小姐服務全國附近約小姐上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 溫州約妹妹約茶約炮服務電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 長春品茶喝茶資源安排vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 廈門湖里小姐包夜vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州姑蘇外圍收費如何vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢(大圈)外圍聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 濟南找國內小姐(高端外圍服務)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 東莞哪里能找到小姐上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 南京玄武上課工作室(品茶喝茶)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶江北附近約服務外圍女上門vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島(找小姐找服務)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 徐州小妹按摩vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 青島市北小姐援交(小姐上門)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州姑蘇(小姐約炮)約炮vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 重慶(大保健)上門服務電話vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安碑林外圍工作室(外圍)vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 蘇州虎丘找小姐服務全國附近約小姐上門電vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 三亞(外圍經紀人)外圍服務vx《134-8006-5952》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 西安外圍大圈預約聯系方式vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢外圍上門服務(高級資源)外圍vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- V型《134-8006-5952》杭州臨安區外圍提供外圍女小姐上門服務快速安排人到付款

- 廈門品茶喝茶中高端喝茶場子vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 武漢洪山頂級外圍模特預約vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達

- 臺州上門按摩預約電話崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 石家莊外圍模特預約(外圍經紀人)外圍女(電話微信156-8194-*7106)提供頂級外圍女上門,可滿足你的一切要求

- 深圳外圍大圈資源預約(電話微信156-8194-*7106)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 廣州外圍(外圍經紀人) 外圍空姐(電話微信156-8194-*7106)高端質量,滿意為止

- 蘇州空姐大學生兼職包夜服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 合肥外圍(合肥外圍女)電話微信156-8194-*7106提供一二線城市外圍預約、空姐、熟女、白領、老師、優質資源

- 上海外圍(外圍經紀) 外圍聯系(電話微信156-8194-*7106)一二線城市快速安排上門外圍上門外圍女,全程30分鐘到達

- 義烏漂亮外圍外圍上門外圍女姐上門(電話微信156-8194-*7106)提供1-2線城市外圍上門外圍女,真實可靠快速安排30分鐘到達

- 臺州(上門服務)外圍找服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 上海外圍大圈美女(電話微信156-8194-*7106)提供頂級外圍優質資源,可滿足你的一切要求

- 蘇州(小姐約炮)約炮崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 深圳外圍女兼職(電話微信156-8194-*7106)提供1-2線城市快速安排,真實到達無任何定金

- 青島美女兼職外圍上門外圍女(電話微信156-8194-*7106)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 天津模特包夜(電話微信156-8194-*7106)提供一二線城市可以真實可靠快速安排30分鐘到達

- 太原外圍價格查詢(電話微信156-8194-*7106)太原外圍女價格多少

- 成都美女上門聯系方式(電話微信156-8194-*7106)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 鄭州外圍美女(微信156-8194-*7106)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 北京美女快餐外圍上門外圍女(電話微信156-8194-*7106)提供1-2線熱門城市快速安排30分鐘到達

- 上海外圍價格查詢(電話微信156-8194-*7106)上海外圍女價格多少

- 太原美女快餐外圍上門外圍女(電話微信156-8194-*7106)提供1-2線熱門城市快速安排30分鐘到達

- 珠海同城約炮(電話微信156-8194-*7106)提供頂級外圍優質資源,可滿足你的一切要求

- 鄭州外圍模特預約(外圍經紀人)外圍女(電話微信156-8194-*7106)提供頂級外圍女上門,可滿足你的一切要求

- 長春包夜外圍外圍上門外圍女(電話微信156-8194-*7106)一二線熱門城市上門真實可靠快速安排30分鐘到達

- 寧波品茶喝茶場子、外圍(外圍抖音網紅)外圍崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 蘇州外圍大圈預約聯系方式崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南通外圍預約(外圍模特)外圍上門(電話微信156-8194-*7106)高端外圍預約快速安排30分鐘到達

- 重慶美女約炮(電話微信156-8194-*7106)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 石家莊外圍價格查詢(電話微信156-8194-*7106)石家莊外圍女價格多少

- 長春美女快餐外圍上門外圍女(微信156-8194-*7106)提供1-2線熱門城市快速安排30分鐘到達

- 蘇州怎么可以找到外圍上門服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 蘇州(大保健)上門服務電話崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鎮江外圍(外圍美女)外圍聯系方式(電話微信156-8194-*7106)一二線城市預約、空姐、模特、熟女、白領、優質資源

- 無錫外圍(外圍上門)外圍女預約(電話微信156-8194-*7106)一二線城市快速預約,30分鐘可以到達

- 南京美女上門聯系方式(電話微信156-8194-*7106)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 上海外圍(外圍兼職)外圍聯系方式(電話微信156-8194-*7106)一二線城市外圍夜店妹子緩交一夜情

- 福州外圍女兼職(電話微信156-8194-*7106)提供1-2線城市快速安排,真實到達無任何定金

- 深圳外圍(外圍經紀) 外圍聯系(電話微信156-8194-*7106)一二線城市快速安排上門外圍上門外圍女,全程30分鐘到達

- 濟南外圍上門(濟南外圍預約外圍上門外圍女)電話微信156-8194-*7106一二線城市外圍預約、空姐、模特、熟女、白領、老師、優質資源

- 海口合區外圍空姐(小姐)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 廣州同城約炮(電話微信156-8194-*7106)提供頂級外圍優質資源,可滿足你的一切要求

- 長沙美女約炮(電話微信156-8194-*7106)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 廈門外圍(外圍模特)外圍女(電話微信156-8194-*7106)提供頂級外圍,空姐,網紅,車模等優質資源,可滿足你的一切要求

- 青島包夜外圍上門外圍女姐(電話微信156-8194-*7106)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 武漢包夜空姐預約(電話微信156-8194-*7106)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 澳門約炮(高質量美女約炮)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 深圳外圍(高端外圍)外圍模特(電話微信156-8194-*7106)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 西安模特包夜(電話微信156-8194-*7106)提供一二線城市可以真實可靠快速安排30分鐘到達

- 長春外圍預約(外圍模特)外圍上門(電話微信156-8194-*7106)高端外圍預約快速安排30分鐘到達

- 無錫外圍(外圍美女)外圍女(電話微信156-8194-*7106)一二線城市可以提供高端外圍預約,快速安排30分鐘到達

- 鎮江美女兼職外圍上門外圍女(微信156-8194-*7106)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 南通美女同城上門外圍上門外圍女(電話微信156-8194-*7106)提供頂級外圍女上門,可滿足你的一切要求

- 杭州提包夜美女(電話微信156-8194-*7106)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 珠海外圍(外圍女)外圍預約(電話微信156-8194-*7106)真實上門外圍上門外圍女,快速安排30分鐘到達

- 廣州外圍(外圍上門)外圍預約(電話微信156-8194-*7106)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 麗江外圍女那個靠譜(電話微信156-8194-*7106)麗江外圍真實可靠快速安排

- 溫州高端美女上門外圍上門外圍女(電話微信156-8194-*7106)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 溫州外圍大圈資源預約(電話微信156-8194-*7106)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 三亞全套上門(全套資源)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 廣州高端美女上門外圍上門外圍女(電話微信156-8194-*7106)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 哈爾濱美女上門預約(微信156-8194-*7106)提供頂級外圍女上門,可滿足你的一切要求

- 澳門外圍女兼職伴游服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款